Domena publiczna

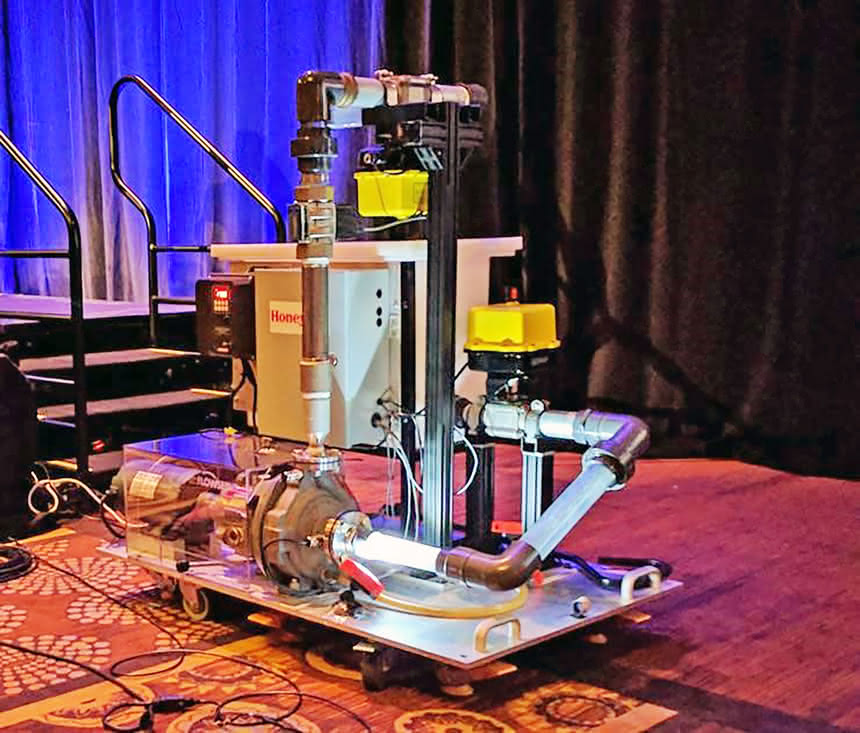

Podczas konferencji Black Hat w 2015 r. Marina Krotofil, specjalistka w dziedzinie cyberbezpieczeństwa w firmie Honeywell, demonstrowała, jak połączenie współczesnego hackingu i starej wiedzy o hydraulice może doprowadzić do groźnych ataków na systemy przemysłowe.

Z laptopem podłączonym do pompy przemysłowej pokazała, że w rękach hakera destrukcyjną moc mogą mieć nawet zwykłe pęcherzyki powietrza pojawiające się w wodzie. Jak wiadomo, kawitacja i wywołane przez nią zakłócenia pracy maszyny szybko potrafią zniszczyć ruchome części pompy. Pęcherzyki powstały wskutek obniżenia ciśnienia w jednej z komór – co było efektem zdalnego sterowania zaworem przez hakera.

W tym przypadku chodziło tylko o demonstrację, ale mamy już całkiem liczne przykłady, w których cybernapastnicy przechodzą od zagrożeń dotyczących przede wszystkim kradzieży, likwidacji czy przemieszczania danych do działań fizycznych o tzw. charakterze kinetycznym. Na skutek powszechnej dostępności i otwartości sieci można już ingerować nie tylko w dane, ale też w działanie urządzeń. To nowa jakość zagrożeń cyfrowych, o której zapewne będzie coraz głośniej.

Pompa z prezentacji Mariny Krotofil. Domena publiczna

Niszczące obroty

Pierwszy znany z literatury przedmiotu przypadek hakerskiego wykorzystania praw fizyki jako przedłużenia działań cyfrowych to zniszczenie wirówek w ośrodku wzbogacania uranu w Iranie w 2011 r. Komputerowy wirus znalazł się w systemie za pośrednictwem odpowiednio skonfigurowanej, wprowadzonej metodami operacyjnymi pamięci USB. Efektem było zmuszenie urządzeń do przejścia na szybkie obroty, przez co sprzęt został poddany destrukcji i opóźniły się prace nad irańskimi głowicami jądrowymi.

Domena publiczna

Użyty do tej operacji sławny wirus Stuxnet wykorzystywał zarówno słabości przemysłowego oprogramowania SCADA, jak i wiedzę o mechanice urządzeń. Od tego czasu zdarzyło się już kilka innych podobnych ataków, np. na stalownie w Niemczech czy sieci energetyczne na Ukrainie, a Stuxnetowi wyrosło kilku następców, w tym np. groźny Industroyer. Jednak świadomość tego, że ingerencja w działanie urządzeń przemysłowych lub domowych jest w ogóle możliwa, pozostaje wciąż niewielka. Nie odczuwamy zagrożenia, bo nie zdajemy sobie sprawy, że ono istnieje. Nauczyliśmy się zamykać mieszkania, potem samochody, a tymczasem w przypadku różnego rodzaju nowoczesnych urządzeń elektronicznych wciąż nie mamy takiego odruchu. Jego brak jest jednym z podstawowych czynników, które umożliwiają przeprowadzanie ataków.

Włamujący się np. do dekodera telewizyjnego mogą tak zwiększyć jego pobór mocy, że w końcu się zapali i spowoduje pożar! To tylko przykład ataku, który może zostać przeprowadzony przez "fizycznie uświadomionych" hakerów. Możliwości działania ograniczają właściwie wyłącznie wyobraźnia i pomysłowość cyberagresorów, bo fizyka zapewnia otchłań możliwości.

Przeskok bitu

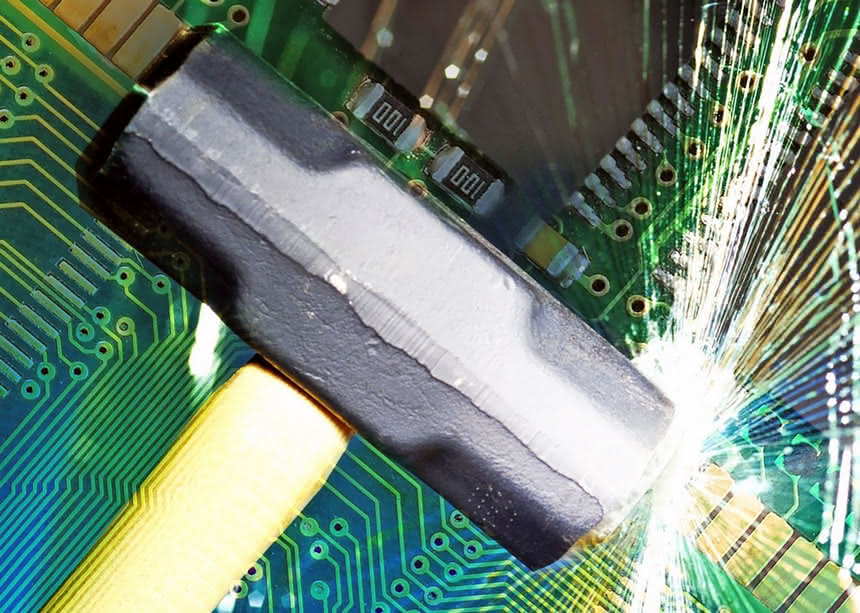

Na poświęconej bezpieczeństwu konferencji USENIX, która odbyła się kilka miesięcy temu, dwa zespoły badaczy zaprezentowały opracowane przez siebie rodzaje ataków, wykorzystujących technikę, którą badacze Google’a po raz pierwszy zademonstrowali w marcu 2016 r. pod nazwą Rowhammer.

Trik działa przez uruchomienie programu na komputerze docelowym, a następnie - za pomocą wielokrotnie powtarzanych odczytów pewnych obszarów pamięci DRAM - wymuszanie fizycznego przeskoku bitu w inny obszar pamięci. Atak jest o tyle groźny, że za pomocą procesu uruchomionego w jednym układzie można wpływać na zawartość pamięci innego procesu, do której normalnie, z racji fizycznej separacji, nie ma dostępu. Ładunek elektryczny przedostaje się z - jak to się mówi - "młotkującego" rzędu tranzystorów do rzędu sąsiedniego. Ten drobny przeskok daje dostęp do uprzywilejowanego poziomu systemu operacyjnego atakowanego komputera.

Symbol techniki Rowhammer. Domena publiczna

Sam przeskok bitu informacji zapisanej w pamięci DRAM to znany od dawna problem, który opisał w 2003 r. Sudhakar Govindavajhala. W 2014 r. temat zgłębił Yoongu Kim, w pracy naukowej "Flipping Bits in Memory Without Accessing Them: An Experimental Study of DRAM Disturbance Errors".

W 2016 r. Thomas Dullien i jego koledzy-badacze z Google’a pokazali, że mogą wykorzystać wyciek energii elektrycznej do przerzucania kluczowych bitów pamięci DRAM zestawu laptopów. Naukowcy z Austrii i Francji kilka miesięcy później zademonstrowali, że atak może zostać uaktywniony za pomocą kodu javascriptowego uruchomionego w przeglądarce.

Wariacje na temat Rowhammer, wraz z najnowszymi technikami ataku prezentowanymi podczas USENIX-u dowodzą, że świat hakerów w coraz większym stopniu myśli o technikach, które łamią zasady, wykorzystując zasady… fizyki.

Fale dźwiękowe, radiowe i cieplne

Niedawno grupa badaczy z Uniwersytetu Stanowego w Ohio użyła tej techniki do włamania się do Xen, oprogramowania używanego do podziału zasobów obliczeniowych serwerów chmurowych na izolowane "maszyny wirtualne" wynajmowane klientom. Atak pozwala ostatecznie kontrolować głębsze poziomy serwera.

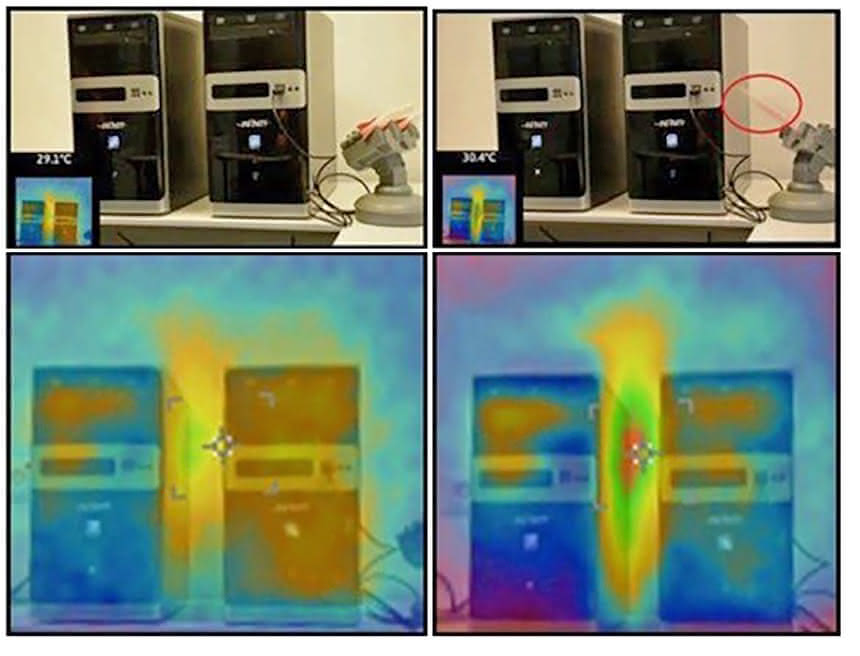

Istnieją już jeszcze bardziej egzotyczne pomysły na wykorzystanie praw fizyki. Przykładowo, latem 2017 r. izraelscy badacze zaprezentowali koncepcję złośliwego oprogramowania, które używa wentylatorów chłodzących komputery lub napędy dysków twardych do przesyłania skradzionych danych - w postaci fal dźwiękowych wytwarzanych przez te wentylatory. Inna grupa izraelskich "hakerologów" pokazała w ub. roku, jak za pomocą sprzętu o wartości zaledwie 300 dolarów można wydobyć klucze szyfrujące z komputera - wykorzystując monitoring emisji radiowych fal "wyciekających" z procesora. Izrael jest w ogóle wylęgarnią tego rodzaju pomysłów - dwa lata temu naukowcy z Uniwersytetu Ben-Guriona demonstrowali metodę szpiegowania i hakowania komputera za pomocą techniki wykorzystującej emisje ciepła-BitWhisper.

Wizualizacja eksperymentów w technice BitWhisper. Domena publiczna

Z kolei naukowcy z Uniwersytetu Michigan zdołali skonstruować mikroskopijnego fizycznego włamywacza, czyli układ tranzystorów o szerokości mniejszej niż jedna tysięczna szerokości ludzkiego włosa, który można umieścić wśród miliardów innych w nowoczesnym mikroprocesorze. Układ ten odbiera ładunek z pobliskich tranzystorów i pobudza do odwrócenia operacji obliczeniowych, podobnie jak w przypadku ataków Rowhammer. Rezultatem jest ultranowoczesna technika fizycznego sabotażu, której nie da się wykryć za pomocą cyfrowych zabezpieczeń.

Nadajesz w ultradźwiękach, rządzisz smartfonem

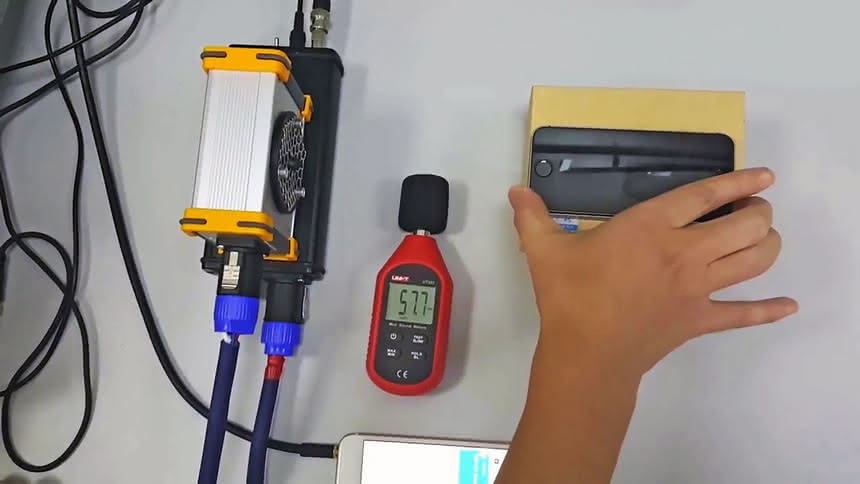

Zespół badaczy bezpieczeństwa z chińskiego uniwersytetu Zhejiang odkrył sprytny sposób zdalnego aktywowania systemów rozpoznawania głosu, takich jak Siri czy Google Now, bez mówienia słowa. Ich technika, nazwana DolphinAttack, działa poprzez podawanie asystentom AI poleceń w ultradźwiękowych częstotliwościach, które są zbyt wysokie, aby mogli usłyszeć je ludzie, ale pozostają doskonale słyszalne dla mikrofonów inteligentnych urządzeń.

Atak wykorzystuje fakt, że uszy ludzkie zazwyczaj nie słyszą dźwięków powyżej 20 kHz, ale oprogramowanie mikrofonu nadal je wykrywa. Zazwyczaj sygnał wysyłany przez badaczy mieścił się w granicach 25-39 kHz. Zasięg wynosił maksymalnie 175 cm. Aby zademonstrować DolphinAttack, zespół najpierw przetłumaczył ludzkie polecenia głosowe na częstotliwości ultradźwiękowe (ponad 20 kHz), a następnie po prostu odtworzył je ze smartfonu wyposażonego we wzmacniacz, przetwornik ultradźwiękowy i baterię, kosztującą mniej niż 3 dolary.

Zdjęcie układu do przeprowadzenia eksperymentalnego DolphinAttack na iPhone. Domena publiczna

Dzięki tej technice cyberprzestępcy mogą "bezgłośnie" szeptać do smartfonów, aby np. porwać Siri i Alexa, i zmusić ich choćby do otwierania złośliwych stron internetowych, a nawet drzwi, jeśli mamy w domu podłączony inteligentny zamek. Napastnik może poinstruować urządzenie ofiary, aby zainicjowało wychodzące wideo lub rozmowy telefoniczne, uzyskując w ten sposób dostęp do obrazu i dźwięku otoczenia urządzenia. Jest też w stanie zainicjować rozsyłanie fałszywych i niechcianych wiadomości, zablokowanie urządzenia i odmowę dostępu. Atak działa na wszystkich ważniejszych platformach rozpoznawania głosu, wpływając na każdą platformę mobilną, w tym iOS i Android. Zagrożone nim są wszystkie aparaty – od iPhone’a, przez Nexusa po Samsunga.